Słynny robak Stuxnet, atakujący służbowe komputery pracowników irańskiego programu nuklearnego, mógł działać jeszcze wcześniej niż przypuszczano. Robak był w stanie kontrolować pracę wirówek do wzbogacania uranu dzięki modyfikacji sterownika kontrolera PLC (Siemens Simatic).

Słynny robak Stuxnet, atakujący służbowe komputery pracowników irańskiego programu nuklearnego, mógł działać jeszcze wcześniej niż przypuszczano. Robak był w stanie kontrolować pracę wirówek do wzbogacania uranu dzięki modyfikacji sterownika kontrolera PLC (Siemens Simatic).

Wzbogacanie uranu w olbrzymim skrócie polega manipulowaniu zaworami i wzbogacaniu gazem rudy uranu, który następnie w wirówkach pracujących z dużą prędkością jest wydzielany. Według raportu firmy Symantec zawór zamknięty w niezalecanym czasie mógł spowodować zakłócenie przepływu gazu i uszkodzenie wirówki.

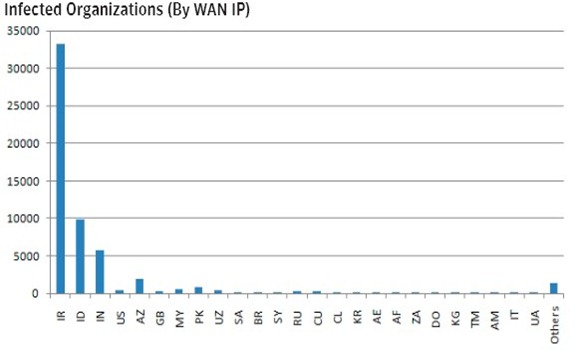

Robak rozprzestrzenił się na ok. 100 tyś. komputerów, z czego najwięcej – 58% infekcji – miało miejsce w Iranie. Stuxnet został wykryty w czerwcu 2010 roku i zakładano powstanie na początku 2008 roku. Okazuje się jednak, że wersja 1.001 mogła powstać jeszcze wcześniej (kiedy? tego dokładnie nie wiemy).

Jest to przykład dobrze skierowanego ataku. Złośliwa aplikacja nie atakuje “bezmyślnie” każdego urządzenia, które spotka na swojej drodze. Komputery, które miały stać się ofiarami, musiały spełniać ściśle określone kryteria, aby wirus trafił wyłącznie do dużych organizacji, mających styczność ze specjalistycznym oprogramowaniem. Tylko dzięki temu mogła pozostać w ukryciu tak długi czas.

Co ciekawe – wirus mógł być aktualizowany dzięki sieci P2P (obydwie strony komunikacji to zainfekowane maszyny).

Procedura wygląda następująco:

-

[KLIENT] Wyślij pakiet RPC 0 – sprawdź najnowszy nr wersji

-

[SERWER] Prześlij zainstalowany nr wersji

-

[KLIENT] Jeśli starszy –> Wyślij pakiet RPC 4 – zażądaj najnowszy plik wykonywalny wirusa

-

[SERWER] – wyślij najnowszą wersję

W grudniu 2010 prezydent Iranu Mahmud Ahmadineżad przyznał, że wirus spowodował „problemy w niewielkiej liczbie wirówek używanych do wzbogacania uranu”1.

Poniższy wykres prezentuje liczbę infekcji w obrębie organizacji (bazując na IP WAN)

źródło: Symantec

Stuxnet to arcydzieło informatyczne i genialne narzędzie szpiegowskie, naszym zdaniem warto poznać je bliżej.

Zobacz film na temat wirusa Stuxnet:

W 2011 roku pojawił się następca – Duqu, napisany w OOC (object oriented C).

przypisy:

1 – http://www.wired.com/threatlevel/2010/11/stuxnet-sabotage-centrifuges/

Dokładna analiza wirusa ( raport 68 str.) przeprowadzona przez firmę Symantec znajduje się tutaj (w języku angielskim)